Artículo de Investigación

CARTOGRAFÍA DE LOS FLUJOS FINANCIEROS CRIMINÓGENOS: TIPOLOGÍA, NODOS Y AMENAZAS PARA LA SEGURIDAD

Juan Carlos Fernández Cela

Universidad Complutense de Madrid, Departamento de Historia, Teorías y Geografía Políticas, Madrid, España

ORCID: 0000-0001-6131-6103

Recibido 03/08/2025

Aceptado 10/11/2025

Publicado 30/01/2026

doi: https://doi.org/10.64217/logosguardiacivil.v4i1.8388

Cita recomendada: Fernández, J. C. (2026). Cartografía de los flujos financieros criminógenos: tipología, nodos y amenazas para la seguridad. Revista Logos Guardia Civil, 4(1), 105–138. https://doi.org/10.64217/logosguardiacivil.v4i1.8388

Licencia: Este artículo se publica bajo la licencia Creative Commons Atribución-NoComercial-SinDerivadas 4.0 Internacional (CC BY-NC-ND 4.0)

Depósito Legal: M-3619-2023

NIPO en línea: 126-23-019-8

ISSN en línea: 2952-394X

CARTOGRAFÍA DE LOS FLUJOS FINANCIEROS CRIMINÓGENOS: TIPOLOGÍA, NODOS Y AMENAZAS PARA LA SEGURIDAD

Sumario: 1. INTRODUCCIÓN Y METODOLOGÍA 2. ESPACIALIDAD FINANCIERA Y RIESGO JURISDICCIONAL 3. TOPOLOGÍA DE LOS FLUJOS FINANCIEROS CRIMINÓGENOS 3.1. Flujos bidireccionales 3.2. Flujos triangulares 3.3. Flujos circulares 3.4. Flujos multidireccionales 3.5. Flujos híbridos 4. CONCLUSIONES Y PROPUESTAS 5. REFERENCIAS BIBLIOGRÁFICAS

Resumen: Este artículo propone una cartografía operativa de los flujos financieros criminógenos, estructurada desde una lógica topológica, multiescalar y geojurídica. La hipótesis central sostiene que la circulación del capital no es neutra ni aleatoria, sino una arquitectura estratégica ensamblada mediante infraestructuras físicas, estructuras jurídicas y dispositivos digitales. A partir de una taxonomía expandida, se propone una clasificación de doce flujos financieros según su geometría (binaria, triangular, circular, múltiple, híbrida) y su impacto sobre la seguridad nacional e internacional.

El análisis revela que estos flujos configuran morfologías específicas de vulnerabilidad estructural. Algunos responden a patrones muy conocidos: los flujos binarios actúan como estructuras preferentes en operaciones de coacción financiera interestatal; los triangulares funcionan como vectores quirúrgicos de legalización estratégica; los round-trip simulan inversión extranjera mediante montajes circulares de capital. Otros adoptan formas más disruptivas: los fractales operan como amplificadores de riesgo sistémico mediante estructuras de apalancamiento anidado, mientras que los flujos espejo se ensamblan como algoritmos de sometimiento jurídico transnacional, diseñados para blindar el control extraterritorial bajo apariencia contractual. Además, sugiere que las técnicas convencionales de monitorización financiera resultan insuficientes ante ensamblajes contractuales multijurisdiccionales, algoritmos criptojurídicos y nodos opacos de riesgo.

Metodológicamente, el estudio integra teoría de redes, análisis geográfico de infraestructuras e ingeniería contractual. La conclusión aboga por una doctrina de soberanía financiera basada en trazabilidad estratégica, cartografía nodal e inteligencia adversarial. Sin mapas, no hay control; sin control, no hay soberanía. Dominar la trayectoria del capital se convierte en requisito clave para la supervivencia geopolítica en el siglo XXI.

Abstract: This article proposes an operational cartography of criminogenic financial flows, structured through a topological, multiscalar, and geo-legal framework. The central hypothesis asserts that capital circulation is neither neutral nor random, but rather a strategic architecture assembled through physical infrastructures, legal structures, and digital devices. Based on an expanded taxonomy, the study develops a classification of twelve types of financial flows according to their geometry (binary, triangular, circular, multiple, hybrid) and their impact on national and international security.

The analysis reveals that these flows configure specific morphologies of structural vulnerability. Some follow well-established patterns: binary flows operate as preferred structures in scenarios of interstate financial coercion; triangular flows function as surgical vectors of strategic legalization; and round-trip flows simulate foreign investment through circular capital circuits. Others adopt more disruptive forms: fractal flows act as amplifiers of systemic risk via nested leverage structures, while mirror flows are engineered as algorithms of transnational legal subjugation, designed to shield extraterritorial control under contractual disguise.

Moreover, the study argues that conventional financial monitoring techniques are insufficient when confronted with multi-jurisdictional contractual assemblages, crypto-legal algorithms, and opaque risk nodes.

Methodologically, the research integrates network theory, geographic infrastructure analysis, and contractual engineering. The conclusion advocates for a doctrine of financial sovereignty grounded in strategic traceability, nodal cartography, and adversarial intelligence. Without maps, there is no control; without control, there is no sovereignty. Mastering the trajectory of capital becomes a critical prerequisite for geopolitical survival in the twenty-first century.

Palabras clave: geografía de las finanzas, flujos financieros ilícitos, infraestructura crítica financiera, arbitraje jurisdiccional, topología de los flujos de capital.

Keywords: financial geography, illicit financial flows, critical financial infrastructure, jurisdictional arbitrage, topological architecture of capital flows.

ABREVIATURAS

ABS: Asset-Backed Securities

AML: Anti-Money Laundering

AMLD: Anti-Money Laundering Directive

API: Application Programming Interface

BCE: Banco Central Europeo

BEPS: Base Erosion and Profit Shifting

BPI: Banco de Pagos Internacionales

CEF: Consejo de Estabilidad Financiera

CDB: China Development Bank

CDS: Credit Default Swap

CEX: Centralized Exchange

CIMA: Cayman Islands Monetary Authority

CIPS: Cross-Border Interbank Payment System

CLS: Continuous Linked Settlement

CMOR: Contrato Marco de Operaciones Financieras

CRM: Customer Relationship Management

CRS: Common Reporting Standard

CFTC: Commodity Futures Trading Commission

DTCC: Depository Trust & Clearing Corporation

FATCA: Foreign Account Tax Compliance Act

FATF: Financial Action Task Force

FIX: Financial Information Exchange

FSB: Financial Stability Board

G7: Grupo de los Siete

G20: Grupo de los Veinte

GAFI: Grupo de Acción Financiera Internacional

IA: Inteligencia Artificial

IED: Inversión Extranjera Directa

IMF: International Monetary Fund

ISDA: International Swaps and Derivatives Association

OTC: Over The Counter

PSD2: Payment Services Directive 2

RDL: Real Decreto Legislativo

SIGINT: Signals Intelligence

SPV: Special Purpose Vehicle

SEC: Securities and Exchange Commission

SWIFT: Society for Worldwide Interbank Financial Telecommunication

TRS: Total Return Swaps

UIF: Unidad de Inteligencia Financiera

1. INTRODUCCIÓN

La expansión exponencial de los flujos financieros internacionales en el siglo XXI ha desestabilizado las nociones canónicas de soberanía, seguridad nacional y conflicto. Lejos de constituir simples transacciones económicas, estos flujos configuran estructuras funcionales de poder que rebasan las competencias institucionales de los Estados y erosionan sus capacidades de intervención territorial (Bryan et al., 2017). La circulación del capital no sigue únicamente una lógica productiva o fiscal: se despliega por trayectorias jurídicas, protocolos digitales y soportes materiales que transforman el espacio en un campo operacional de disputa geopolítica. Bajo la apariencia de fluidez abstracta, la arquitectura del dinero está anclada a nodos estratégicos: cables submarinos, centros de datos, contratos legales extraterritoriales y enclaves de soberanía fiscal delegada (Cannon, 2025).

Este nuevo régimen de movilidad financiera opera en un entorno de liberalización estructural, opacidad técnica y desregulación sistémica, donde la ingeniería fiscal, la multiplicación de instrumentos derivados y las tecnologías descentralizadas han convertido la topología del capital en un entramado de difícil trazabilidad. La desmaterialización aparente del dinero esconde un dispositivo espacial hiperlocalizado, cuya morfología responde a intereses de acumulación, evasión y blindaje jurídico. Las finanzas han dejado de ser un asunto técnico de expertos para convertirse en un vector de inestabilidad global y un instrumento de captura del territorio por medios militares y civiles. De hecho, una parte de la seguridad nacional e internacional se juega crecientemente en el dominio o la pérdida de estas rutas de circulación.

En este contexto, el capital se comporta como una fuerza que opera simultáneamente sobre múltiples escalas. Existen patrones topológicos diferenciados de circulación financiera que no solo optimizan la rentabilidad fiscal o el arbitraje normativo, sino que diseñan corredores de inmunidad jurídica, blindan a actores estratégicos frente a la regulación estatal y configuran territorios funcionales desconectados del marco soberano tradicional. Estas arquitecturas móviles de capital generan asimetrías de poder, zonas grises regulatorias y nodos de riesgo estructural que desafían las herramientas clásicas de supervisión.

Frente a esta amenaza, resulta imperativo construir una inteligencia financiera espacial capaz de identificar ensamblajes contractuales complejos, cartografiar infraestructuras críticas y anticipar dinámicas de desplazamiento de activos. La seguridad en el siglo XXI exige, más que nunca, una doctrina de trazabilidad estratégica y una cartografía adversarial del capital en movimiento.

Metodológicamente, el estudio integra tres aproximaciones complementarias: teoría de redes, análisis geográfico de infraestructuras e ingeniería contractual. La teoría de redes se emplea para identificar las arquitecturas de conexión que estructuran los flujos financieros criminógenos —bidireccionales, triangulares, circulares, multidireccionales o híbridos—, entendiendo cada nodo como una entidad financiera, jurisdicción o instrumento de intermediación, y cada vínculo como una relación funcional de flujo o cobertura. Este enfoque deriva de trabajos previos sobre la morfología espacial de las transacciones financieras internacionales (Fernández Cela, 2015; 2021), donde se desarrollaron tipologías topológicas de circulación del capital aplicables a escenarios de riesgo.

El análisis geográfico de infraestructuras aborda la dimensión territorial del capital y sus soportes materiales —cables submarinos, centros de datos, cámaras de compensación o enclaves fiscales—, vinculando los patrones de movilidad financiera con los espacios donde se asientan. Este método, ya empleado en estudios previos sobre paraísos fiscales y centros financieros offshore (Fernández Cela, 2018; 2019), permite identificar corredores críticos y discontinuidades jurisdiccionales a partir de fuentes institucionales abiertas como SWIFT, el BPI y el CEF.

La ingeniería contractual se aplica al estudio de los ensamblajes jurídicos que sustentan los flujos transnacionales. A través del examen de contratos marco internacionales y de estructuras fiduciarias, se analizan los mecanismos de opacidad y las estrategias de blindaje legal que configuran la arquitectura del capital global. Este componente metodológico prolonga la línea de investigación desarrollada en análisis recientes sobre contagio financiero y trazabilidad jurídica (Fernández Cela, 2023; 2025), donde se formaliza la noción de “ingeniería contractual” como infraestructura jurídica de poder.

La combinación de estos tres enfoques configura una metodología operativa orientada a la detección de nodos críticos y al análisis de las morfologías del riesgo. Más que una técnica descriptiva, constituye una herramienta estratégica para comprender la geografía funcional del dinero y su capacidad de alterar los equilibrios de seguridad y soberanía.

2. ESPACIALIDAD FINANCIERA Y RIESGO JURISDICCIONAL

Durante décadas, la economía global se ha descrito como un proceso de integración creciente, donde el capital fluye sin fricción entre espacios. Esta narrativa del capital “libre” es un mito. Investigaciones recientes muestran que el capital opera dentro de una infraestructura legal, digital y geopolítica asimétrica. Es un contrato codificado por arquitecturas jurídicas, acelerado por infraestructuras algorítmicas y blindado por jurisdicciones opacas (Zucman, 2015). Esta lógica genera patrones topológicos de circulación y vulnerabilidades estratégicas.

La estructura espacial de los flujos financieros revela la fragilidad de la eficiencia operacional. Una transacción sencilla (A → B) oculta múltiples capas críticas: cables submarinos, satélites, plataformas digitales. Éstas aceleran las transferencias, pero también concentran riesgos, convirtiéndose en objetivos estratégicos (Appert, 2024).

Su génesis parte de escenarios de codificación asimétrica. La circulación internacional no es simple asignación de recursos: es una arquitectura de poder. Obedece a principios de ingeniería legal, tecnología invisible y decisiones geopolíticas. Como ha demostrado Pistor (2019), el capital no circula: se construye legalmente. Su anatomía revela más sobre el orden mundial que cualquier tratado de soberanía.

Todo flujo surge de una asimetría: brecha regulatoria, desigualdad macroeconómica o ventana tecnológica. La elección de canales (corresponsalías, cripto-mixers, contratos OTC) no responde a neutralidad técnica, sino a una estrategia de arbitraje de soberanías (Sharman, 2010): se elige el camino que maximiza ventajas y reduce interferencia estatal.

El capital atraviesa capas simultáneas. En la capa física: cables MAREA, torres de microondas Chicago–NY, o camiones de transporte de efectivo (Tooze, 2021). En la capa digital: blockchains como Monero, servidores de alta frecuencia como LD4. En la legal: contratos en Common Law o arbitraje en Singapur. Estos no son solo soportes, sino puntos de estrangulamiento donde se ejerce control (Cowen, 2014).

El capital no solo se desplaza, muta. Cambia de forma jurídica (de ilícito a inversión), de tecnología (efectivo → Monero → token), y de riesgo (subprime → CDOs). Esta transmutación es ontológica: convierte lo ilegítimo en legítimo, lo opaco en auditable, lo especulativo en institucional. Es una alquimia operada por tecnólogos, abogados y algoritmos que vuelve poroso el lenguaje legal. Esta lógica es simbólica y parasitaria. Se incrusta como organismo simbionte en las estructuras formales. Cuando los cárteles infiltran redes logísticas, los repos fuera de balance se cuentan en billones, o las hipotecas se reempaquetan hasta volverse incognoscibles, el capital actúa como virus autorreplicante (Christensen, 2011).

Y cuando se ancla, reconfigura territorio. Se materializa como activos: apartamentos en Knightsbridge, puertos en Angola, deuda en Grecia. No huye del espacio: lo moldea. Como explica Sassen (2015), el capital no desterritorializa, sino que reconfigura para servir sus lógicas. La topografía resultante es una geometría de poder: enclaves de acumulación y zonas de exclusión financiera.

El ciclo se retroalimenta. Las ganancias de un circuito nutren el siguiente. Se automatizan por IA que optimiza evasión y opacidad; se blindan mediante la captura institucional de las Big Four; se legitiman con un discurso que convierte la complejidad en tecnicismo. Aunque los flujos ilícitos representan al menos el 2,7% del PIB global, menos del 0,1% es incautado (UNODC y GAFI, 2009). No es un fallo: el sistema está diseñado para reciclar.

La circulación financiera debe pensarse en términos de hidrodinámica. La presión proviene de las asimetrías; las tuberías son infraestructuras físicas, digitales y legales; los filtros, dispositivos tecnolegales; los embalses, activos donde el flujo se ancla como poder. Como advierte el Banco de Pagos Internacionales (2024), sin mapas de rutas y exposiciones, los Estados son observadores pasivos.

3. TOPOLOGÍA ESPACIAL DE LOS FLUJOS FINANCIEROS CON COMPONENTE CRIMINÓGENO

La arquitectura de las transacciones ilícitas de capital financiero no responde a una lógica uniforme, sino a una pluralidad de configuraciones topológicas que estructuran la circulación del capital en función de su función, finalidad y legalidad. Cada flujo es un ensamblaje dinámico de nodos funcionales —origen, legalización, destino, consolidación, custodia, arbitraje— que actúan como estaciones intermedias donde el capital se transforma, se disimula o se acelera. Estos nodos pueden materializarse como jurisdicciones opacas, centros de datos, infraestructuras de trading algorítmico, entidades fiduciarias, bolsas tolerantes o tribunales arbitrales, configurando una malla de vectores geoeconómicos y geojurídicos.

Su clasificación no puede restringirse a categorías binarias como lícito o ilícito, tampoco a taxonomías estáticas de productos o jurisdicciones. Requiere un marco analítico multidimensional que integre tres capacidades clave: (i) su geometría espacial, entendida como la disposición de rutas físicas (cables, nodos, centros de datos) y digitales (plataformas de ejecución, redes descentralizadas); (ii) su arquitectura jurídica, donde operan capas de intermediación fiduciaria, contractual y normativa; y (iii) su dinámica temporal, que incorpora factores como la velocidad de circulación, la latencia estructural y la capacidad de recursividad cíclica del capital (Fernández Cela, 2025).

Sobre esta base tridimensional, los flujos financieros transnacionales se articulan a través de varias capas de infraestructura simultáneas que posibilitan y condicionan su movimiento: una capa física, integrada por cables submarinos, enlaces por microondas, satélites geoestacionarios y centros de datos hiperconectados. Una capa digital, donde se ejecutan operaciones a través de protocolos, y circulan activos en redes DeFi, stablecoins sin respaldo verificable y contratos inteligentes opacos. Y una capa legal, sostenida por ensamblajes contractuales, regímenes híbridos de derecho y jurisdicciones diseñadas para blindar activos frente al control institucional. Esta superposición de capas genera una topología financiera compleja, opaca y asimétrica que exige enfoques operativos más allá de la simple regulación bancaria. Estas infraestructuras condicionan el movimiento del capital al determinar sus rutas, velocidad y accesibilidad entre nodos; su influencia se concretará en los doce tipos de flujos que se analizan a continuación.

3.1. FLUJOS BIDIRECCIONALES

3.1.1. Flujos binarios: eficiencia letal y simplicidad estratégica

Se trata de estructuras de transferencia directa entre dos nodos financieros que constituyen la forma topológica de mínima entropía del sistema financiero global: son rápidos, eficientes y directos. Bajo su aparente neutralidad operativa (A → B) se esconde una arquitectura crítica de concentración de riesgo y vulnerabilidad sistémica. En este tipo de flujos, la eficiencia deviene fragilidad, y la transparencia es sólo una ilusión funciónal.

Lejos de tratarse de canales secundarios, los flujos binarios representan el circuito estándar de pagos mayoristas, comercio exterior, clearing institucional o transferencias internacionales en tiempo real. Su naturaleza hiperlineal implica una reducción deliberada de nodos, redundancias y buffers, lo que los convierte en vectores de dependencia estratégica (Clark, 2016). Ejemplos como la relación de pagos Alemania–China, donde T2 y SWIFT estructuran un canal directo de alto volumen, ilustran su operativa. Sin embargo, la mínima redundancia los convierte en canales altamente saboteables: un fallo técnico, una intervención política o un bloqueo legal son suficientes para colapsar todo el flujo.

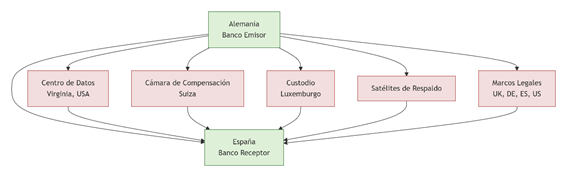

Esquema

1.- Estructura organizativa de los flujos binarios

Esquema

1.- Estructura organizativa de los flujos binarios

Fuente: elaboración propia

Desde una perspectiva de inteligencia financiera, esta linealidad es una debilidad estructural. Un análisis detallado revela una trayectoria funcional multiescalar que atraviesa de 5 a 7 jurisdicciones distintas en cada operación binaria. Así, una transferencia A → B entre un banco alemán y uno chino implica: i) infraestructura digital; ii) infraestructura física; iii) capas de respaldo satelital; iv) centros de datos en tránsito; y v) marcos legales fragmentados (esquema 1). Así, una línea recta aparente oculta un entramado operativo jurídico, digital y físico que la convierte en un blanco de elevada vulnerabilidad (Grupo Egmont, 2024).

Además, la opacidad de baja definición es una de sus características más letales: los flujos binarios condensan toda la operación en una única línea de transferencia. Esto permite ocultar la trazabilidad geopolítica tras una simplicidad técnica. Un contrato puede estar domiciliado en Londres, el custodio en Hong Kong, el servidor en Virginia, y el sistema de pagos gestionado desde Suiza. El resultado: visibilidad operativa sin control geoeconómico (Vitali et al., 2011).

En contextos de guerra híbrida o coerción económica, los flujos binarios son la infraestructura crítica más fácil de explotar. Técnicas de “ghost injection”, manipulación de latencias, sabotaje físico o captura de nodos intermedios son escenarios factibles y modelables (Govella, 2025). La doctrina de guerra financiera contemporánea, basada en la interdicción de flujos, tiene en las transferencias binarias su diana más visible.

3.1.2. Flujos de alta latencia: geopolítica de los microsegundos

Constituyen la dimensión tecnológica más sofisticada del capitalismo financiero actual. Su lógica no es fiscal ni contable, sino temporal: controlar los microsegundos que separan dos operaciones financieras para capturar valor antes de que el mercado lo perciba. En estos entornos, el tiempo se suma al espacio como vector crítico de poder (esquema 2).

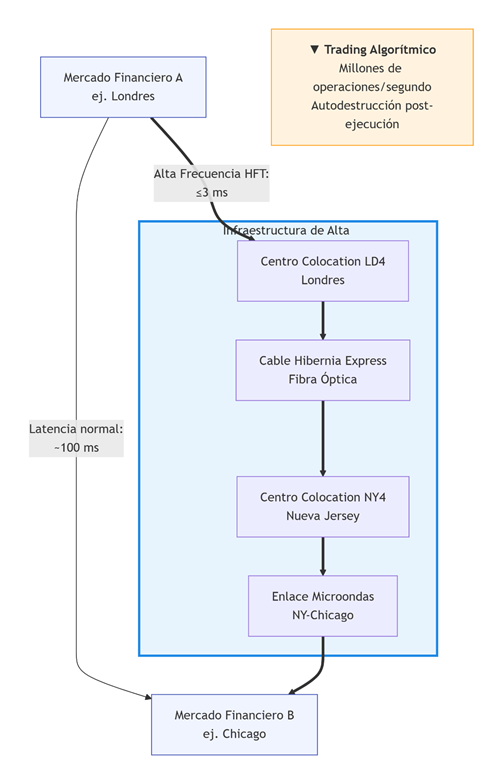

Esquema 2.- Estructura organizativa de los flujos de alta latencia

Fuente: elaboración propia

Operan principalmente en plataformas de trading algorítmico de alta frecuencia (HFT), donde millones de operaciones por segundo se ejecutan desde centros de colocation como LD4 (Londres), NY4 (Nueva Jersey) o Equinix ZH4 (Zúrich). Estas infraestructuras están físicamente ubicadas junto a las bolsas para minimizar la latencia. Cables de fibra óptica dedicados (C-Lion1, Hibernia Express) y enlaces por microondas entre Nueva York y Chicago permiten reducir la latencia a menos de 3 milisegundos (Laughlin et al., 2013).

Este control del tiempo no es neutral: configura un ecosistema donde actores con poder tecnológico capturan rentas informacionales invisibles para el regulador. La diferencia entre ganar o perder millones reside en quién recibe primero un dato de cotización o un cambio normativo.

Desde la perspectiva de seguridad, los flujos de alta latencia son extremadamente difíciles de rastrear: no hay beneficiario real identificable, la duración de la exposición es inferior al ciclo de auditoría y los contratos son programáticos. Las operaciones se autodestruyen tras ejecutarse (Linton y Mahmoodzadeh, 2018). Requieren sistemas de vigilancia algorítmica en tiempo real, correlación de logs de red y acceso directo a infraestructura física (Westermeier, 2023). Estos flujos no son anomalías: conforman fronteras operativas donde se redefine el poder financiero. El dominio del tiempo se convierte en soberanía funcional. Quien controla la latencia, impone el ritmo del mercado.

3.2. FLUJOS TRIANGULARES

3.2.1. Flujos financieros tripolares: un número mágico de la impunidad

Representan una arquitectura jurídica deliberada diseñada para fragmentar responsabilidades, disolver trazabilidad y blindar activos de origen opaco. No son excepciones ni anomalías del sistema financiero global: son su expresión funcional más perfeccionada. Su geometría A → B → C es la codificación espacial de una estrategia estructurada de legalización del capital, concebida para operar al margen del control fiscal, la supervisión financiera o la persecución penal. Su utilidad no es técnica, sino política: garantizar la impunidad multiescalar del capital en movimiento.

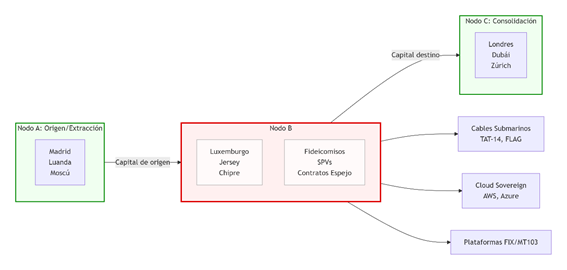

La estructura básica se compone de tres nodos funcionales: (i) el nodo de origen o extracción (A), donde se genera el capital; (ii) el nodo intermedio o de legalización (B), una jurisdicción con opacidad estructural, legislación fiduciaria flexible y tratados bilaterales favorables; y (iii) el nodo de consolidación (C), un centro financiero global donde se bancariza, invierte o patrimonializa el capital (Garcia‑Bernardo et al., 2017). Esta secuencia permite segmentar funciones críticas: extraer capital en Madrid o Luanda, reorganizar en Luxemburgo o Jersey, y consolidar en Londres o Dubái. Cada jurisdicción, por separado, cumple formalmente la ley. El ensamblaje es lo que produce la impunidad.

La clave operativa está en la dispersión jurídica. Los flujos triangulares emplean tecnologías legales de camuflaje: fideicomisos encadenados, SPVs instrumentales (special purpose vehicle), préstamos intragrupo simulados, contratos espejo, doble contabilidad en blockchain, uso de estructuras híbridas y evasión multicapas (Judijanto et al., 2024). Estos dispositivos no sólo reducen la visibilidad de la titularidad real, sino que permiten crear estructuras redundantes capaces de migrar instantáneamente ante sanciones o bloqueos. El caso de los “mirror loans” entre Rusia y Chipre, o los fondos árabes en trusts de Jersey durante sanciones internacionales, lo demuestran (esquema 3).

Esquema 3.- Estructura organizativa de los flujos financieros tripolares

Fuente: elaboración propia

Topológicamente, la triangulación es un vector de captura jurisdiccional. Cruzan cables submarinos, centros de datos en nube soberana, satélites geoestacionarios y redes bancarias descentralizadas. Un ejemplo operativo: desde Moscú el capital viaja vía TAT-14 a Bude o Marsella, cruza a Chipre donde es reconfigurado vía trusts o fundaciones pantalla, y de ahí es transferido vía FLAG o C-Lion1 hasta Londres o Dubái. Todo ello registrado mediante plataformas FIX, MT103 o APIs criptográficas, con copias fragmentadas en AWS GovCloud, Oracle EU Sovereign Cloud o Azure Gibraltar. Es un flujo físico, legal y semántico simultáneo.

Desde una perspectiva de inteligencia, la amenaza principal no es solo el lavado de dinero o la evasión fiscal, sino la sistematización de la opacidad como norma operativa. Cada vértice del triángulo representa una capa de blindaje institucional (Akartuna et al., 2024). El análisis adversarial exige detección de cronologías artificiales, simulación de latencias, correlación de proxies, o análisis sintáctico de contratos fiduciarios mediante IA jurídica (Surden, 2019). La trazabilidad convencional es inútil: se requiere cartografía legal discontinua y minería semántica forense.

3.2.2. Flujos de retorno round-trip: simulación de internacionalización y reapropiación patrimonial

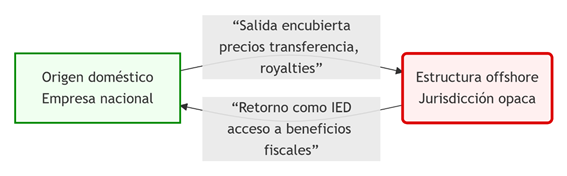

Estos flujos financieros constituyen una de las modalidades más perversas y eficaces de simulación de Inversión Extranjera Directa (IED). Aparentemente, se trata de una inyección legítima de capital transnacional. En la práctica, encubren el reciclaje de riqueza nacional por parte de élites domésticas que, valiéndose de arquitecturas offshore, retornan su propio capital disfrazado como inversión internacional, accediendo a beneficios fiscales, incentivos regulatorios o contratos reservados a inversores extranjeros (Aykut et al., 2017).

Su arquitectura operativa se basa en una trayectoria funcional A → B → A′. En el punto de origen (A), el capital suele salir mediante técnicas de contabilidad creativa: precios de transferencia, royalty inflado, facturación falsa. En el nodo intermedio (B), la entidad instrumental actúa como "legalización estructural": sin beneficiario final, sin riesgo económico real, pero con formalidad jurídica. En el retorno (A′), el Estado recibe el capital como inversión extranjera sin capacidad para verificar su trazabilidad. Es una ingeniería de impunidad legalizada (Sikka y Willmott, 2010).

Topológicamente, estos flujos no responden a una lógica de desplazamiento productivo, sino de retroalimentación institucional. Son bucles simulados que crean una internacionalización ficticia, donde el capital no cambia de control, sólo de forma jurídica (Garcia‑Bernardo et al., 2017). Operan sobre una infraestructura digital de alta fragmentación: redes SWIFT canalizadas por cables; almacenamiento de documentos societarios y fiduciarios en nubes soberanas cifradas (Oracle Cloud, AWS GovCloud); y custodia bancaria en entidades con escasa integración AML.

Esquema

4.- Estructura organizativa de los flujos financieros de retorno round-trip

Esquema

4.- Estructura organizativa de los flujos financieros de retorno round-trip

Fuente: elaboración propia

Desde la perspectiva de inteligencia financiera, los flujos de retorno requieren técnicas de trazabilidad inversa de beneficiarios reales, análisis semántico de cláusulas fiduciarias, y modelización de patrones de reciclaje patrimonial. Son mecanismos de apropiación privada de beneficios públicos. Simulan globalización, pero institucionalizan la captura. Detrás de cada “inversor internacional” puede esconderse un oligarca local que ha aprendido a burlar el control democrático del capital (esquema 4).

3.3. FLUJOS CIRCULARES

3.3.1. Flujos en bucle autodestructivo: geometría del colapso programado

Representan una forma patológica de circulación del capital, en la que el mismo recurso económico transaccional entre nodos cerrados reforzando, en cada iteración, la fragilidad del sistema que lo sostiene. Su topología no se basa en la eficiencia ni en la redistribución, sino en la retroalimentación de riesgo, deuda o ilusión de solvencia, generando una arquitectura funcional cuya finalidad es prolongar el colapso, no evitarlo (Bardoscia et al., 2017).

Estos flujos se manifiestan en tres formas topológicas diferenciadas. Primero, los bucles especulativos concentrados: circuitos cerrados entre nodos financieros de alta densidad (Chicago → Caimán → Delaware → Chicago) donde el capital gira sobre sí mismo mediante derivados, apalancamiento o recompra de acciones, sin conexión con la economía real ni creación de valor (Battiston et al., 2016). Segundo, los bucles institucionales periféricos, típicos de economías en crisis (Atenas → Bruselas → BCE → Atenas), donde la emisión de deuda alimenta ciclos de rescate y ajuste que agravan la contracción, generando dependencia estructural (Brunnermeier et al., 2016). Tercero, los bucles digitales descentralizados, propios de entornos blockchain: tokens sin respaldo se usan como colateral para crear nuevos activos del mismo ecosistema, generando expansión de liquidez sin anclaje real, expuesta a colapsos instantáneos, como evidenció el caso Terra/Luna en 2022 (Briola et al., 2022). Cada uno representa una geometría autónoma de reproducción del riesgo.

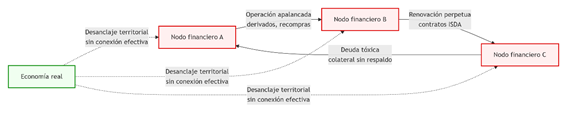

La topología dominante es la del anillo autorreferencial: un ciclo A → B → A, donde el capital regresa transformado, más apalancado, más tóxico, más dependiente de su propia continuidad. Esta morfología genera tres efectos espaciales críticos. El primero es un desanclaje territorial donde los flujos no pasan por la economía real. Se ubican en nodos abstractos de decisión financiera, y no se traducen en mejoras de empleo, producción o inversión. El segundo corresponde a una polarización funcional: los beneficios se concentran en centros emisores, mientras que los costos sociales (ajuste, deuda, desempleo) recaen sobre los espacios periféricos. Finalmente, se desarrolla el encapsulamiento operativo: aquí el sistema se vuelve ciego a su entorno. La valorización financiera se realiza internamente, ignorando consecuencias materiales sobre su entorno territorial (esquema 5).

Esquema

5.- Estructura organizativa de los flujos en bucle autodestructivo

Esquema

5.- Estructura organizativa de los flujos en bucle autodestructivo

Fuente: elaboración propia

La infraestructura de estos bucles incluye redes de pagos como T2, Euroclear o CLS, transmisiones por cable transatlántico (TGN-Atlantic, AEConnect), contratos ISDA que permiten renovaciones perpetuas, y plataformas de datos centralizadas donde los memorandos de entendimiento, acuerdos de rescate y emisiones sindicadas quedan almacenados como parte de una legitimidad contractual invisible.

Desde la inteligencia financiera, el bucle autodestructivo debe ser tratado no como una anomalía coyuntural sino como un dispositivo estructural. Requiere detección de circularidades contractuales, simulaciones no lineales de sostenibilidad, y cartografía adversarial del colateral tóxico (Capozzi et al., 2025). Estas estructuras no buscan generar desarrollo: persiguen posponer la insolvencia sin redistribuir poder ni reformar el sistema. Son tecnologías de administración del colapso. Donde hay bucle, hay clausura; y donde hay clausura, hay dominación circular. La única salida viable no es el refinanciamiento: es la ruptura estratégica del circuito, la auditoría estructural del colateral y la reconfiguración espacial de los flujos hacia trayectorias abiertas, productivas y soberanas que utilicen los activos para la mejora social.

3.4. FLUJOS MULTIDIRECCIONALES

3.4.1. Flujos pentagonales sintéticos: cartografía de la complejidad jurisdiccional y el riesgo codificado

Constituyen, junto con las redes criptográficas, la geometría más sofisticada, opaca y peligrosa del sistema financiero contemporáneo. A diferencia de los flujos binarios o triangulares, los pentagonales no sólo dispersan nodos, jurisdicciones y custodios, sino que ensamblan activamente vulnerabilidades legales, asimetrías regulatorias y cadenas de riesgo apalancado. No son fallos o brechas del sistema: son el sistema en su versión más optimizada para evadir supervisión y maximizar retorno a costa de la estabilidad global.

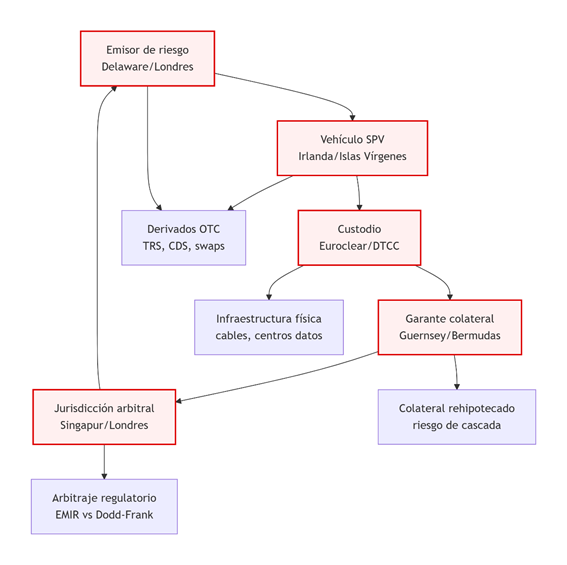

Un flujo pentagonal es una estructura financiera multidireccional con tareas diferenciadas (Fernández Cela, 2025): un emisor de riesgo, normalmente un fondo o banco domiciliado en Delaware o Londres; una SPV no consolidada en Irlanda o Islas Vírgenes; un garante de colateral —aseguradoras con cláusulas non-recourse en Guernsey o Bermudas—; un custodio como Euroclear, Clearstream o DTCC; y una jurisdicción arbitral híbrida —Singapur, Londres, Viena— que resuelve disputas. Esta arquitectura disocia riesgo, titularidad y colateral entre jurisdicciones, dificultando la supervisión integrada y facilitando estructuras opacas inmunes a intervención estatal o fiscalización ex ante.

Cada nodo fragmenta el riesgo, disocia la titularidad y dificulta la trazabilidad. Esta lógica de ensamblaje busca separar el riesgo operativo del jurídico y del colateral, haciendo la estructura inmune a la intervención estatal o supervisión regulatoria. Se construyen con derivados OTC altamente personalizados: TRS, CDS, opciones sintéticas, contratos ISDA con cláusulas espejo o forwards vinculados a activos invisibles (Kiff et al., 2009). Todo se custodia en nubes jurídicas distribuidas, con anexos disgregados en jurisdicciones contradictorias. La clave no está en el contenido financiero, sino en su codificación topológica deliberadamente ininteligible.

El impacto de los flujos pentagonales es sistémico: rompen múltiples mecanismos de contención del riesgo. Una cláusula de cross-default contagioso puede activar llamadas de margen en cadena ante un solo incumplimiento, amplificando la presión de liquidez (Markose et al., 2010). Esta dinámica se agrava por la falta de armonización entre regímenes como EMIR, Dodd-Frank o Solvencia II, que permite arbitrajes regulatorios donde el riesgo se acumula sin ser detectado. Además, el apalancamiento sintético y la ausencia de mecanismos de neteo impiden una valoración clara de la exposición neta, ocultando vulnerabilidades críticas bajo cifras brutas engañosas (esquema 6).

La fragmentación del colateral es el último eslabón crítico. La rehipotecación —reutilización del mismo activo como garantía en múltiples operaciones— provoca que, al activarse una llamada de margen, el colateral ya no esté disponible (Luu et al., 2018). Este diseño en red opaca y no trazable transforma tensiones puntuales en colapsos sistémicos. Así ocurrió con Lehman Brothers, que acumuló más de 900.000 contratos OTC sin neteo (Manzano, 2017); Archegos Capital, que replicó posiciones apalancadas vía swaps ocultos; y Credit Suisse, cuya exposición a swaps entre jurisdicciones sin colateral precipitó su colapso en 2023.

Esquema 6.- Estructura organizativa de los flujos pentagonales sintéticos

Fuente: elaboración propia

Desde el punto de vista espacial, estos flujos conforman un grafo hipergeométrico global que atraviesa infraestructuras físicas (LD4, NY4, FLAG), cables submarinos, satélites de contingencia (SES, Kuiper), centros de datos y servidores de baja latencia (Equinix, AWS, Azure). En ningún punto existe una coincidencia plena entre colateral, titular, custodia y contrato. Esa disociación radical es su principal fortaleza para el sistema, y su mayor amenaza para la estabilidad.

Neutralizar flujos pentagonales exige capacidades no convencionales. La regulación tradicional centrada en entidades nacionales o registros resulta insuficiente. Se requieren estrategias como: cartografía contractual mediante IA forense para rastrear cláusulas ocultas; simulación adversarial de fallos nodales en cascada; verificación físico-jurídica de activos en nodos custodios; penetración jurídica inversa en arbitrajes privados; pruebas de resiliencia ante blackout SWIFT o apagones digitales; intercepción estructural correlando márgenes, riesgo y servidores contractuales; y análisis pre-sintáctico de derivados para detectar cláusulas críticas. Estas medidas ayudarían a desarticular arquitecturas opacas diseñadas para evadir toda forma de supervisión integrada.

Su amenaza no solo está en su volumen, también en su diseño. Son instrumentos legales que derivan en estructuras espaciales con un elevado componente criminógeno. Su función no es invertir, sino desmaterializar el control, diluir la responsabilidad y extraer rentabilidad de la desinformación sistémica. Mientras el sistema permita ensamblajes contractuales multijurisdiccionales sin supervisión integrada, los flujos pentagonales seguirán siendo un vector de la próxima crisis.

3.4.2. Flujos fractales: arquitectura anidada de opacidad sistémica

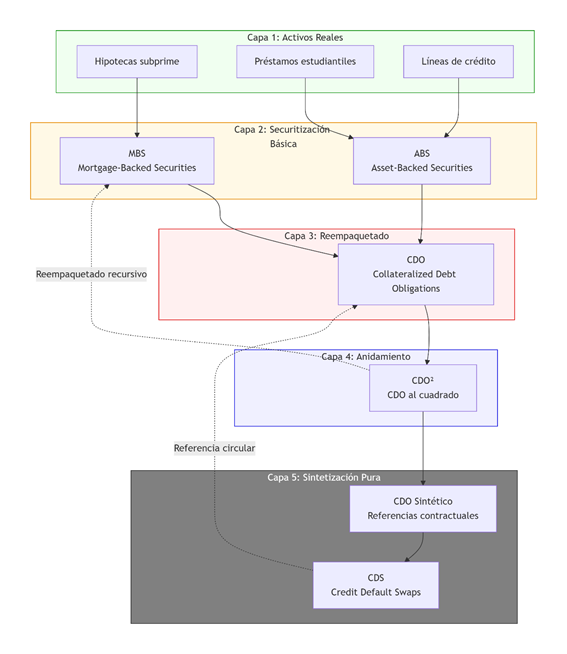

Constituyen el núcleo operativo de la crisis financiera de 2008 y la expresión más perfeccionada de la ingeniería de opacidad financiera. Su esencia no radica en el movimiento de capital en el sentido clásico, sino en la replicación estructural de instrumentos contractuales sobre capas sucesivas de riesgo empaquetado. Son flujos sin trayectoria lineal, sin punto de origen único ni destino discernible: lo que fluye es el riesgo mismo, transformado, reempaquetado y redistribuido en forma de activos “seguros” a través de múltiples niveles de securitización anidada.

En términos operativos, un flujo fractal parte de un activo real: hipotecas, préstamos estudiantiles, líneas de crédito, rentas esperadas. Estos activos conforman la Capa 1, que es agregada y transformada en títulos MBS/ABS (Capa 2), estructurados a su vez en CDOs (Capa 3), que pueden empaquetarse de nuevo como CDO² (Capa 4), y replicarse artificialmente en Synthetic CDOs (Capa 5), donde ya no hay activo real, sino únicamente referencias contractuales (CDS, opciones, derivaciones sintéticas sobre índices). Cada capa añade una distancia mayor del riesgo real, al tiempo que se multiplica su rentabilidad aparente (Barnett‑Hart, 2009).

La lógica de estos flujos no es financiar la economía, sino monetizar el riesgo. Su arquitectura es deliberadamente opaca: los contratos son escritos en lenguaje legal hipercomplejo, codificados en formatos propietarios, cláusulas de medianoche, almacenados en nubes distribuidas (AWS, Equinix, Azure), sin visibilidad cruzada entre custodios (Stenzel, 2021). La clave es que ninguna entidad vea el mapa completo. Los reguladores, las agencias de calificación y los tenedores finales (fondos de pensiones, aseguradoras, fondos soberanos) se enfrentan a estructuras de las que conocen una parte, pero no la totalidad.

Desde el punto de vista topológico, los flujos fractales no se desplazan como trayectorias A → B → C, sino que se replican en forma de red en capas, sin simetría ni linealidad. Un impago en una hipoteca subprime de Nevada puede generar efectos de contagio en aseguradoras alemanas o fondos noruegos que jamás supieron que tenían exposición. Los nodos clave incluyen emisores en EE.UU., SPVs en Irlanda o Caimán, aseguradoras en Bermudas y tenedores en Tokio o Fráncfort. Esta dispersión generó una disociación total entre titularidad, riesgo y custodia, dificultando cualquier supervisión coherente del sistema (esquema 7).

Esquema 7.-

Estructura organizativa de los flujos fractales

Esquema 7.-

Estructura organizativa de los flujos fractales

Fuente: elaboración propia

Las vulnerabilidades son múltiples: desalineación de incentivos (los estructuradores cobran por volumen, no por sostenibilidad), modelos matemáticos defectuosos (copula gaussiana con supuestos irreales), auditorías ineficientes (prospectos ilegibles), y una fragmentación regulatoria que impide a cualquier supervisor tener visión total. La securitización fractal transforma un sistema financiero descentralizado en una máquina de opacidad jerárquica autorreferencial (Awrey, 2012; Brigo et al., 2009).

Desde la inteligencia financiera, neutralizar flujos complejos exige herramientas tecnológicas y regulatorias avanzadas. Primero, la trazabilidad inversa mediante IA jurídica permitiría reconstruir rutas fiduciarias ocultas entrenando redes neuronales con contratos ISDA, prospectos y anexos (Capozzi et al., 2025). Segundo, debe establecerse un límite normativo que prohíba más de dos niveles de anidamiento en derivados estructurados, bloqueando arquitecturas sintéticas que impiden la supervisión. Este enfoque se alinea con reformas como la Regla 18f-4 de la SEC, que busca contener el riesgo del apalancamiento excesivo. Tercero, es urgente desarrollar una cartografía de exposición sintética que identifique nodos donde se concentran derivados sin colateral neto, potenciales focos de riesgo sistémico (Markose, 2012). Cuarto, se requiere una reforma semántica que estandarice la legibilidad de prospectos e incorpore análisis automatizados para detectar cláusulas opacas (ESMA, 2022). Estas acciones combinadas no solo enfrentan la opacidad actual, sino que rediseñan el entorno regulatorio para hacerlo incompatible con la ingeniería financiera opaca.

3.4.3. Flujos de ocultación contable: un registro paralelo del capital global

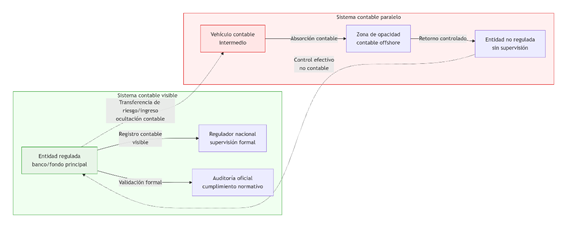

Su función es constituir un entramado contable invisible sobre el que opera una parte del sistema financiero global. No implican necesariamente transferencias físicas de capital, sino movimientos semántico-contables, donde lo que se desplaza es la titularidad, el riesgo o el ingreso, pero no el activo subyacente. Están diseñados para operar fuera del radar regulatorio sin abandonar la legalidad formal.

Su ontología estratégica es clara: separar la forma jurídica de la sustancia económica. Una entidad regulada (banco, fondo, aseguradora) registra parte de su contabilidad, beneficios o riesgo en una entidad no regulada ubicada en una jurisdicción offshore. Así, el riesgo o el ingreso “desaparece” del perímetro de supervisión del regulador principal, sin abandonar el control efectivo del grupo (Gorton y Souleles, 2007).

Estas estructuras no son marginales. Constituyen la arquitectura operativa del sistema financiero sombra, y su existencia es condición necesaria para viabilizar los demás flujos opacos: triangulares, pentagonales o fractales. Actúan como “nodos de neutralización contable”, donde el capital es reetiquetado, reubicado o invisible temporalmente.

En términos espaciales, se sostienen sobre una infraestructura física y digital altamente fragmentada en múltiples jurisdicciones. Contratos y registros se almacenan en nubes híbridas con cifrado parcial, disociando ubicación física y jurisdicción legal. Los registros se actualizan mediante APIs bancarias sin integración AML, y los flujos se canalizan por redes SWIFT o FIX sin correspondencia territorial verificable.

Desde una perspectiva de seguridad financiera, los riesgos son graves: la desconsolidación estructural impide que los balances reflejen las exposiciones reales, ocultando vínculos clave entre entidades. Existe una transparencia ilusoria, donde las firmas cumplen formalmente con normativas locales mientras operan estructuras paralelas fuera de auditoría. Además, se produce una captura contable, trasladando riesgos y resultados a vehículos sin supervisión efectiva, debilitando el control institucional (Gorton, 2007; FMI, 2014). La respuesta requiere penetración semántica forense, auditoría cruzada de redes fiduciarias y análisis topológico inverso de consolidaciones ocultas. Los flujos de ocultación contable no son sólo mecanismos de elusión, constituyen una estructura paralela clave en la arquitectura del capital del siglo XXI (esquema 8).

Esquema

8.- Estructura organizativa de los flujos de ocultación contable

Esquema

8.- Estructura organizativa de los flujos de ocultación contable

Fuente: elaboración propia

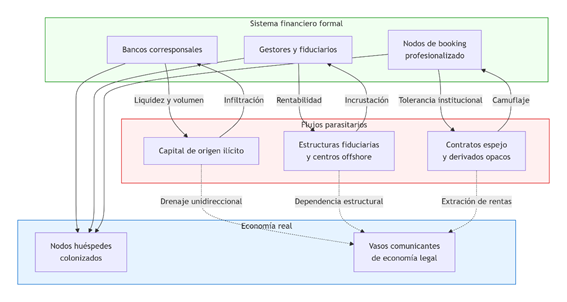

3.4.4. Flujos parasitarios: la simbiosis criminal del sistema financiero formal

Representan una interfase operativa entre el sistema financiero formal y las redes ilícitas de acumulación. A diferencia de los flujos criminales tradicionales, los flujos parásitos no existen fuera del sistema bancario tradicional: lo colonizan, utilizan y deforman desde dentro. Son un mecanismo de incrustación sistémica, en el que capitales de origen ilícito se integran a capas superiores del sistema financiero con la complicidad funcional de gestores, fiduciarios, bancos corresponsales o nodos de booking profesionalizado (Levi, 2012; Sharman, 2010).

Su lógica es la de la simbiosis operativa: el capital criminal necesita estructuras financieras para circular y legitimarse; el capital financiero tolera esa infiltración a cambio de liquidez, volumen y rentabilidad. La frontera entre legalidad e ilegalidad se vuelve difusa, no tanto por fraude directo, sino por diseño institucional. Las estructuras fiduciarias, los centros offshore, los contratos espejo o los instrumentos derivados permiten superponer capas de legalidad formal sobre capitales cuyo origen está segmentado, disuelto o deliberadamente opacado.

Estas trayectorias explotan vulnerabilidades estructurales: legislación fiduciaria ambigua, bancos con bajo nivel de compliance, jurisdicciones opacas sin CRS y bolsas que autorizan vehículos no transparentes. La fragmentación entre titularidad económica y jurídica permite la existencia del parásito financiero. Desde la inteligencia financiera, su detección requiere un enfoque híbrido: trazado de genealogías fiduciarias, simulación de layering dinámico con IA forense, y cartografía de vectores de tolerancia institucional para localizar nodos bancarios o judiciales que facilitan su incrustación operativa y permanencia.

Los flujos parásitos son una de las formas más peligrosas de captura: la que no se percibe como criminal, pero coloniza desde dentro los vasos comunicantes de la economía legal. Su combate requiere mapas, no listas; inteligencia estructural, no sólo cumplimiento formal (esquema 9).

Esquema

9.- Estructura organizativa de los flujos parasitarios

Esquema

9.- Estructura organizativa de los flujos parasitarios

Fuente: elaboración propia

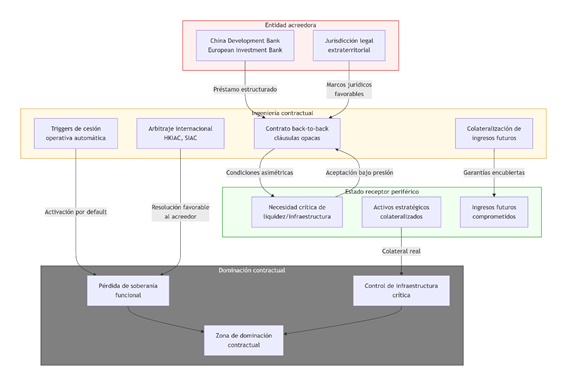

3.4.5. Flujos de deuda espejo: ingeniería contractual de sometimiento geofinanciero

Los flujos de deuda espejo constituyen una herramienta central en la arquitectura de la diplomacia financiera contemporánea. Aunque se presentan como acuerdos de financiación para el desarrollo o cooperación bilateral, encubren mecanismos de subordinación estratégica altamente estructurados. Su diseño contractual responde a una lógica de asimetría deliberada: el Estado deudor, generalmente periférico y con escasa capacidad de negociación, es inducido a aceptar condiciones opacas bajo marcos jurídicos extraterritoriales, emitidas por entidades acreedoras paraestatales como el European Investment Bank o el China Development Bank. Estas operaciones no solo imponen una dependencia financiera, sino que también reconfiguran las soberanías funcionales al transferir progresivamente control sobre activos y flujos clave sin necesidad de intervención militar ni política visible (Parker y Chefitz, 2018).

La estructura operativa de estos flujos parte de un montaje jurídico extracontable: el colateral real del préstamo no es el activo financiado, sino ingresos futuros del Estado (royalties de hidrocarburos, tasas portuarias, derechos de aduana), lo que garantiza una fuente de repago más estable para la infraestructura económica del país receptor. Estas cláusulas espejo, no divulgables públicamente, contienen disparadores contractuales (triggers) que permiten activar mecanismos de cesión operativa, arrendamiento forzoso o traspaso de soberanía funcional en caso de default técnico. El caso paradigmático es el puerto de Hambantota en Sri Lanka, donde el impago de deuda con China llevó a la cesión del control durante 99 años. Estos esquemas representan una sofisticada forma de dominación geoeconómica que combina ingeniería financiera, opacidad legal y captura territorial diferida.

El esquema operativo parte de un nodo acreedor ofrece un préstamo estructurado bajo una jurisdicción legal favorable al acreedor. El nodo deudor, con baja capacidad de negociación y necesidades críticas de liquidez o infraestructura, acepta términos contractuales opacos con cláusulas de activación asimétricas y garantías encubiertas. A diferencia de los préstamos multilaterales estandarizados, estos contratos bilateralizados no están sujetos a transparencia parlamentaria, supervisión internacional ni auditoría ex ante (esquema 10).

Esquema

10.- Estructura organizativa de los flujos de deuda espejo

Esquema

10.- Estructura organizativa de los flujos de deuda espejo

Fuente: elaboración propia

La clave técnica del flujo espejo radica en la colateralización no formal. En lugar de respaldar el préstamo con el activo financiado, se vincula a flujos futuros de ingresos soberanos (exportaciones de hidrocarburos, tasas portuarias, derechos aduaneros), permitiendo que, en caso de impago, se active automáticamente una cláusula de cesión operativa o arrendamiento forzoso de activos estratégicos. Estos contratos incluyen frecuentemente cláusulas de "non-recourse enforcement" que blindan al acreedor ante cualquier reestructuración o disputa pública (Mihalyi et al., 2022).

Topológicamente, el flujo se consolida a través de redes legales distribuidas: el contrato se firma en una jurisdicción, el arbitraje se somete a cortes internacionales favorable al acreedor (HKIAC, SIAC), la ejecución se formaliza en tribunales supranacionales, y los activos colateralizados pueden estar fragmentados en diferentes registros nacionales o incluso en nubes jurídicas con soberanía funcional delegada.

Desde la perspectiva de inteligencia financiera, este tipo de flujo requiere contraingeniería contractual e intervención anticipada. Es imprescindible identificar cláusulas activadoras (event of default), mapear los flujos extracontables comprometidos como colateral (off-ledger mapping) y cartografiar las jurisdicciones implicadas para anticipar escenarios de transferencia de control. Además, deben desplegarse doctrinas de defensa financiera que incluyan capacidades para renegociación soberana, reconfiguración legal del contrato y resistencia operativa a la toma de control extraterritorial (FMI, 2021).

Los flujos de deuda espejo no buscan retorno financiero: buscan control. Son algoritmos jurídicos de desposesión programada, ensamblados para transformar deuda en dominación. Esto se hace mediante cláusulas contractuales que reconfiguran la soberanía del deudor, trasladando la capacidad de decisión económica hacia el acreedor. Su neutralización no reside en la solvencia económica, sino en la soberanía legal, la anticipación táctica y la cartografía estratégica del riesgo contractualmente codificado.

3.5. FLUJOS HÍBRIDOS

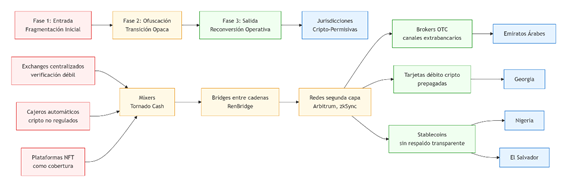

3.5.1. Flujos cripto-opacos: la nueva geografía del lavado criptojurisdiccional

Representan una evolución postjurisdiccional del lavado de activos: un conjunto de trayectorias de capital descentralizado, semianónimo y estructuralmente evasivo, articulado a través de plataformas cripto, mixers, bridges y stablecoins sin respaldo verificable. No responden a lógicas fiscales o bancarias tradicionales: se mueven en redes P2P, infraestructuras DeFi y contratos inteligentes ofuscados (Zola et al., 2025; Elliptic, 2024).

Los flujos de contrabando digital operan mediante una arquitectura funcional de tres capas que garantizan su resistencia estructural a la trazabilidad tradicional. En la primera etapa, el capital opaco se convierte en criptoactivos a través de rampas de entrada permisivas que minimizan el control institucional (Gabbiadini et al., 2024). Exchanges centralizados con verificación de identidad débil, cajeros automáticos de criptomonedas no regulados y plataformas de intercambio de NFTs utilizados como instrumentos de cobertura especulativa permiten la inserción del dinero en el ecosistema cripto sin levantar alertas formales. Esta fragmentación inicial del origen es clave para disociar el activo digital del patrimonio ilícito que lo origina.

En la fase intermedia, los activos digitales son sometidos a una transición ofuscada mediante el uso de herramientas específicamente diseñadas para destruir la continuidad del rastro transaccional. Mixers como Tornado Cash, protocolos de intercambio entre cadenas (RenBridge) y redes de segunda capa (Arbitrum, zkSync) permiten recomponer, subdividir y reenviar activos sin que las autoridades puedan reconstruir una línea de tiempo verificable (Nadler y Schär, 2023). Esta etapa aprovecha las vulnerabilidades jurídicas y técnicas de las estructuras multichain y los contratos inteligentes sin custodio para diluir la atribución.

Finalmente, los fondos reconfigurados son reconvertidos a moneda fiduciaria o puestos en circulación operativa mediante canales extrabancarios de bajo control. Brokers OTC, tarjetas de débito cripto prepagadas o la utilización de stablecoins sin respaldo transparente permiten cerrar el ciclo en jurisdicciones cripto-permisivas como Emiratos Árabes, Georgia, Nigeria o El Salvador (esquema 11).

Esquema

11.- Estructura organizativa de los flujos cripto-opacos

Esquema

11.- Estructura organizativa de los flujos cripto-opacos

Fuente: elaboración propia

Estas trayectorias son altamente resistentes a trazabilidad tradicional. Las herramientas AML no cubren estructuras multichain, y las UIF estatales carecen de jurisdicción técnica y legal para intervenir smart contracts descentralizados o wallets sin custodio. Desde la inteligencia financiera, estos flujos exigen un nuevo enfoque: IA forense blockchain, análisis de patrones de comportamiento wallet-to-wallet, monitoreo de bridges opacos, y correlación geográfica de nodos y validadores. La amenaza no es sólo criminal: es estructural. Estas redes están generando una soberanía monetaria paralela, difícil de intervenir y aún más difícil de cartografiar.

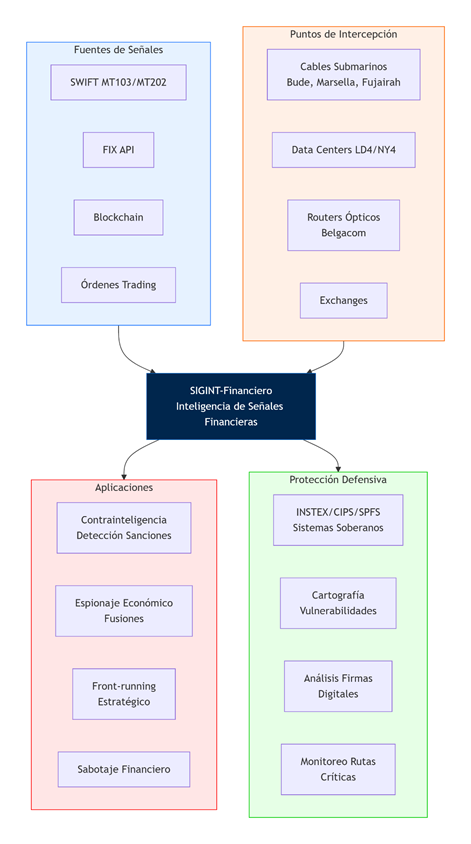

3.5.2. SIGINT-Financiero: la captura estratégica de los flujos de capital

La inteligencia de señales aplicada a redes financieras constituye un nuevo campo operativo donde confluyen la vigilancia electrónica, el espionaje económico y la arquitectura técnica del sistema financiero global. A diferencia de la inteligencia tradicional basada en personas (HUMINT) o fuentes abiertas (OSINT), el SIGINT-financiero explota la infraestructura físico-digital por donde circulan las órdenes de pago, los contratos y las transferencias de activos.

Como hemos visto, su lógica operacional parte de la premisa de que todo flujo financiero deja una huella digital, ya sea un mensaje SWIFT (MT103, MT202), una conexión FIX API, una ejecución en cadena de bloques, o una orden de marginación entre contrapartes (Markose, 2012, op. cit.; Weinbaum et al., 2018). Estas señales pueden ser interceptadas, correlacionadas y explotadas por actores estatales o privados con acceso privilegiado a los nodos técnicos (data centers, landing stations, exchanges, custodia).

Casos documentados como el acuerdo ECHELON/GCHQ–NSA para interceptar tráfico SWIFT desde Bude en Reino Unido, o los accesos cruzados a routers ópticos de Belgacom o Submarine Cable Maps (Marsella, Fujairah), demuestran que el sistema financiero puede convertirse en un teatro de operaciones encubiertas (Ball, 2013). No sólo para fines de contrainteligencia (detección de sanciones violadas, flujo hacia entidades designadas), sino también como herramienta de ventaja geoeconómica como espionaje de fusiones, front-running estratégico o sabotaje financiero (esquema 12).

Esquema 12.- Estructura organizativa de los flujos SIGINT-Financiero

Fuente: elaboración propia

Desde la perspectiva defensiva, los Estados requieren capacidades de cartografía de vulnerabilidades SIGINT, monitoreo de rutas de transmisión (cables, satélites, IXPs), análisis de firma digital de flujos y despliegue de sistemas soberanos de mensajería financiera.

En el siglo XXI, quien domina la latencia, controla el mercado. Pero quien domina la señal, controla el mapa de poder financiero. El SIGINT-financiero no es futuro: ya está operativo.

4. CONCLUSIONES Y PROPUESTAS

Se han cartografiado los principales flujos del capital financiero global a través de una clasificación topológica y escalar. Lejos de considerar las transacciones como meras transferencias contables, sugiero considerarlas como estructuras funcionales de poder, articuladas mediante infraestructuras digitales, jurídicas y geoeconómicas que configuran el sistema financiero como campo de conflicto estratégico. La organización del análisis por escalas espaciales permite comprender que el capital no fluye en el vacío: circula por territorios estructurados, por capas jurídicas ensambladas y por redes infraestructurales diseñadas para favorecer ciertos actores y neutralizar otros.

Los doce flujos analizados no son excepciones marginales, sino expresiones funcionales de una arquitectura global descentralizada y jerárquica a la vez. Cada uno de ellos materializa una técnica de opacidad, simulación o dominación. Algunos mediante velocidad (HFT), otros mediante silencio (ocultación contable), otros mediante manipulación legal (deuda espejo), otros mediante contagio (fractales), otros mediante mimetismo (flujos parásitos).

Frente a este mapa, la inteligencia financiera no puede limitarse al cumplimiento normativo o al análisis estadístico. Requiere una doctrina de soberanía financiera estructural, basada en tres pilares. Primero, una cartografía crítica que construya mapas funcionales del capital, centrados en trayectorias, nodos y ensamblajes jurídicos, no en agregados nacionales abstractos. Segundo, mejora de la modelización adversarial, desarrollando herramientas de simulación de riesgo sistémico y de explotación nodal, no solo para anticipar colapsos, sino para desarticular circuitos de captura. Tercero, ampliación de la trazabilidad estratégica: establecimiento de mecanismos normativos, tecnológicos y diplomáticos que aseguren el seguimiento de cada flujo relevante, desde su origen hasta su destino, incluyendo colaterales, contratos, beneficiarios y jurisdicciones.

En coherencia con la acción anticipatoria y las doctrinas de defensa financiera, se propone un sistema IA-ADF (Alerta y Detección de Flujos) que integre: (i) grafiado dinámico de relaciones entre entidades/jurisdicciones para identificar las 12 morfologías descritas (incluidos round-trip, espejo y bucles autodestructivos); (ii) NLP contractual para localizar cláusulas de dominación encubierta (event of default, cross-default, cesiones operativas, non-recourse); (iii) detección de anomalías en rutas, latencias y colateral (rehipotecación, neteo insuficiente, saltos de soberanía); y (iv) simulación adversarial (what-if) para testar contagios y activar alertas tempranas y bloqueos preventivos. La IA no sustituye al cumplimiento, lo precede: transforma la supervisión reactiva en prevención estructural de escenarios de riesgo en los doce flujos propuestos.

La soberanía contemporánea no se juega solo en el control del territorio, sino en el dominio del diagrama: de los grafos financieros, de las infraestructuras de transferencia, de los contratos interestatales y de las plataformas digitales que permiten o bloquean el paso del capital. Quien controla el trayecto, condiciona las relaciones de poder.

Se propone una geointeligencia financiera de alta resolución, capaz de leer la arquitectura de la globalización no como una telaraña difusa, sino como un conjunto de túneles, válvulas, espejos y canales cuya lógica es descifrable y, por tanto, gobernable. Es un reto complejo y oneroso, pero lo que está en juego no es solo la transparencia o la eficiencia: es la reconstrucción de la soberanía económica sobre bases geométricas, legales y topológicas.

En tiempos de inestabilidad estructural y guerra financiera latente, mapear no es describir: es prepararse. La seguridad financiera del siglo XXI será proporcional a la capacidad del Estado de leer y rediseñar sus propios flujos. Y esto exige pensamiento, doctrina y acción anticipatoria. Aquí empieza esa tarea.

REFERENCIAS BIBLIOGRÁFICAS

Akartuna, E. A., Johnson, S. D., y Thornton, A. (2024). Motivating a standardised approach to financial intelligence: A typological scoping review of money laundering methods and trends. Journal of Experimental Criminology. https://doi.org/10.1007/s11292-024-09623-y

Appert, A. (2024, July 14). Financial institutions should prepare for subsea cable sabotage. Financial Times. https://www.ft.com/content/cf16a5b4-6961-4b6c-80fb-6238b73338bd

Awrey, D. (2012). Complexity, innovation, and the regulation of modern financial markets. Harvard Business Law Review, 2, 251–307.

Aykut, D., Sanghi, A., y Kosmidou, G. (2017). Firms go home, but capital doesn’t? FDI round tripping and capital flight. Policy Research Working Paper 8046. World Bank.

Ball, J. (2013, June 21). GCHQ taps fibre-optic cables for secret access to world's communications. The Guardian. Retrieved from https://www.theguardian.com

Banco de Pagos Internacionales. (2024). Annual Report 2023/24: Fostering global monetary and financial stability. BIS.

Bardoscia, M., Battiston, S., Caccioli, F., y Caldarelli, G. (2017). Pathways towards instability in financial networks. Nature Communications, 8(14416). https://doi.org/10.1038/ncomms14416

Barnett‑Hart, A. K. (2009). The story of the CDO market meltdown: An empirical analysis [Undergraduate honors thesis, Harvard College]. Mossavar-Rahmani Center for Business and Government, Harvard Kennedy School. https://www.hks.harvard.edu/sites/default/files/centers/mrcbg/files/Barnett-Hart_2009.pdf

Battiston, S., Caldarelli, G., May, R. M., Roukny, T., & Stiglitz, J. E. (2016). The price of complexity in financial networks. Proceedings of the National Academy of Sciences, 113(36), 10031–10036. https://doi.org/10.1073/pnas.1521573113

Brigo, D., Pallavicini, A., y Torresetti, R. (2009). Credit models and the crisis, or: how I learned to stop worrying and love the CDOs. arXiv. https://doi.org/10.48550/arXiv.0912.5427

Briola, A., Vidal‑Tomás, D., Wang, Y., y Aste, T. (2022). Anatomy of a stablecoin’s failure: The Terra‑Luna case. Finance Research Letters, 51, 103358. https://doi.org/10.1016/j.frl.2022.103358

Brunnermeier, M. K., Garicano, L., Lane, P. R., Pagano, M., Reis, R., Santos, T., Van Nieuwerburgh, S., y Vayanos, D. (2016). Sovereign and financial balance sheet doom loops. American Economic Review, 106(5), 508–512. https://doi.org/10.1257/aer.p20161107

Bryan, D., Rafferty, M., y Wigan, D. (2017). Capital Unchained: Finance, intangible assets and the double life of capital in the offshore world. Review of International Political Economy, 24(1), 56–86. https://doi.org/10.1080/09692290.2016.1262446

Cannon, B. J., (2025). Undersea cable security in the Indo-Pacific: Enhancing the Quad's collaborative approach. Marine Policy, 177. https://ui.adsabs.harvard.edu/link_gateway/2025MarPo.17106415C/doi:10.1016/j.marpol.2024.106415

Capozzi, A., Vilella, S., Moncalvo, D., Fornasiero, M., Ricci, V., Ronchiadin, S., y Ruffo, G. (2025). FlowSeries: flow analysis on financial networks. Applied Network Science. https://doi.org/10.1007/s41109-025-00711-0

Clark, B. (2016). Undersea cables and the future of submarine competition. Bulletin of the Atomic Scientists, 72(3), 200–207. https://doi.org/10.1080/00963402.2016.1195636

Cowen, D. (2014). The Deadly Life of Logistics: Mapping Violence in Global Trade. University of Minnesota Press.

Elliptic. (2024). Preventing Financial Crime in Cryptoassets: Identifying Evolving Criminal Behavior (Typologies Report). Elliptic.

European Securities and Markets Authority. Risk Analysis & Economics Department. (2022, November 29). Parsing prospectuses: a text‑mining approach (Report EK‑07‑22‑983‑EN‑N). ESMA. https://doi.org/10.2856/03284

Fernández Cela, J. C. (2015). Estructura espacial de los flujos de Inversión Exterior Directa en España. Geopolítica(s). Revista de estudios sobre espacio y poder, 5(1), 107–136. https://doi.org/10.5209/rev_GEOP.2015.v6.n1.47546

Fernández Cela, J. C. (2018). Geografía financiera y paraísos fiscales. Implicaciones geopolíticas. Documento de Opinión, Instituto Español de Estudios Estratégicos (IEEE), Ministerio de Defensa. https://www.ieee.es/Galerias/fichero/docs_opinion/2018/DIEEEO01-2018_GeografiaFinanciera_ParaisosFiscales_JCFdezCela.pdf

Fernández Cela, J. C. (2019). Estructura espacial de los centros financieros offshore en Europa. Boletín de la Asociación de Geógrafos Españoles, 80, 1–30. https://bage.age-geografia.es/ojs/index.php/bage/article/view/2546

Fernández Cela, J. C. (2021). Aproximación a la estructura espacial de las transacciones de derivados financieros en el mercado extrabursátil (OTC). Estudios Geográficos, 82(290), 273–292. https://estudiosgeograficos.revistas.csic.es/index.php/estudiosgeograficos/article/view/1046

Fernández Cela, J. C. (2023). Análisis geopolítico en escenarios de contagio financiero: la reconstrucción de cadenas espaciales por medio de su Identificador de Entidad Jurídica (LEI). Revista del Instituto Español de Estudios Estratégicos, 11(2), 45–68. https://revista.ieee.es/article/view/6191

Fernández Cela, J. C. (2025). Geopolítica de las Finanzas. Instituto Universitario General Gutiérrez Mellado y Dykinson.

Fondo Monetario Internacional (2014). Shadow banking around the globe: How large and how risky? En Global financial stability report: Risk taking, liquidity, and shadow banking—Curbing excess while promoting growth (pp. 65–106). IMF. https://www.elibrary.imf.org/display/book/9781498390811/ch002.xml

Fondo Monetario Internacional (2021). Global financial stability report: Central bank digital currencies and financial stability (October 2021). IMF. https://www.imf.org/en/Publications/GFSR/Issues/2021/10/12/global-financial-stability-report-october-2021

Gabbiadini, R., Gobbi, L., y Rubera, E. (2024). Money laundering and blockchain technology: Can you follow the trail of cryptocurrency transactions? Bank of Italy Occasional Paper No. 893. https://doi.org/10.2139/ssrn.5247949

Garcia‑Bernardo, J., Fichtner, J. F., Heemskerk, E. M., y Takes, F. W. (2017). Uncovering Offshore Financial Centers: Conduits and sinks in the global corporate ownership network. Scientific Reports, 7, 6246. https://doi.org/10.1038/s41598-017-06322-9

Gelpern, A., Horn, S., Morris, S., Parks, B., y Trebesch, C. (2022). A rare look into 100 debt contracts with foreign governments. Economic Policy Papers. https://www.economic-policy.org/wp-content/uploads/2022/03/Gelpern_Horn_Morris_Parks__Trebesch_full_paper.pdf

Gorton, G. B., & Souleles, N. S. (2007). Special purpose vehicles and securitization. En R. M. Stulz & M. Carey (Eds.), The risks of financial institutions (pp. 549–602). University of Chicago Press. https://doi.org/10.7208/chicago/9780226092980.003.0013

Govella, K. (2025). Undersea cables, geoeconomics, and security in the Indo-Pacific: Risks and resilience. Marine Policy. https://doi.org/10.1016/j.marpol.2025.106809

Grupo Egmont. (2024). Best Egmont cases: Financial analysis 2021–2023. Egmont Group.

Hudson, M. (2016, June 2). How finance behaves like a parasite toward the economy. Evonomics. https://evonomics.com/how-financial-parasites-and-debt-bondage/

Judijanto, L., Soraya, Q. F. E., Sudiana, U., y Sutanto, H. (2024). Risk Analysis of Money Laundering through Special Purpose Vehicle (SPV) in International Business. West Science Business and Management, 2(04), 1197–1205.

Kiff, J., Elliott, J. A., Kazarian, E. G., Scarlata, J. G., y Spackman, C. (2009). Credit derivatives: Systemic risks and policy options (IMF Working Paper No. 09/254). International Monetary Fund.https://www.imf.org/external/pubs/ft/wp/2009/wp09254.pdf

Laughlin, G., Aguirre, A., & Grundfest, J. (2013). Information transmission between financial markets in Chicago and New York. arXiv. https://doi.org/10.48550/arXiv.1302.5966

Levi, M. (2012). The organization of serious crimes for profit: Conduct, regulation and control. The British Journal of Criminology, 52(4), 597–617. https://doi.org/10.1093/bjc/azs002

Linton, O., y Mahmoodzadeh, S. (2018). Implications of high‑frequency trading for security markets. UCL Institute for Fiscal Studies, Working Paper CWP06/18.

Luu, D. T., Napoletano, M., Barucca, P., & Battiston, S. (2018). Collateral Unchained: Rehypothecation networks, concentration and systemic effects. arXiv. https://doi.org/10.48550/arXiv.1802.0212

Manzano Baños, D. (2017). Requerimientos de capital por riesgo de contrapartida: el nuevo método estándar. Revista de Estabilidad Financiera, (32), 9–44. Banco de España. https://www.bde.es/f/webbde/GAP/Secciones/Publicaciones/InformesBoletinesRevistas/RevistaEstabilidadFinanciera/17/MAYO%202017/Articulo_ManzanoCarpio.pdf

Markose, S. M. (2012). Systemic risk from global financial derivatives: A network analysis. IMF Working Paper No 282. https://www.imf.org/external/pubs/ft/wp/2012/wp12282.pdf

Markose, S., Giansante, S., Gatkowski, M., y Shaghaghi, A. R. (2010). Too interconnected to fail: Financial contagion and systemic risk in network model of CDS and other credit enhancement obligations of US banks (IMF Working Paper No. 033). COMISEF. https://www.imf.org/external/np/seminars/eng/2010/mcm/pdf/SMarkose.pdf

Mihalyi, D., Bolten, A., & Pickering, A. (2022). Resource-backed loans in Sub-Saharan Africa: Trends, risks, and implications for debt sustainability (World Bank Policy Research Working Paper No. 10054). World Bank. https://doi.org/10.1596/1813-9450-10054

Nadler, M., y Schär, F. (2023). Tornado Cash and blockchain privacy: A primer for economists and policymakers. Review, 105(2), 122–136. Federal Reserve Bank of St. Louis. https://doi.org/10.20955/r.105.122-36

Pistor, K. (2019). The Code of Capital: How the Law Creates Wealth and Inequality. Princeton University Press.

Sassen, S. (2015). Expulsiones: Brutalidad y complejidad en la economía global. Katz Editores.

Sharman, J. C. (2010). Offshore and the new international political economy. Review of International Political Economy, 17(1), 1–19. https://doi.org/10.1080/09692290802686940

Sharman, J. C. (2010). Shopping for Anonymous Shell Companies: An Audit Study of Anonymity and Crime in the International Financial System. Journal of Economic Perspectives, 24(4), 127–140. https://doi.org/10.1257/jep.24.4.127

Sikka, P., y Willmott, H. (2010). The dark side of transfer pricing: Its role in tax avoidance and wealth retentiveness. Critical Perspectives on Accounting, 21(4), 342–356. https://doi.org/10.1016/j.cpa.2010.02.004

Stenzel, A. (2021). Opacity, liquidity and disclosure requirements: A model linking opacity of assets to liquidity. Journal of Banking & Finance, 123, 105-123. https://doi.org/10.1111/jbfa.12574

Surden, H. (2019). Artificial intelligence and law: An overview. Georgia State University Law Review, 35(4), 1305–1338.

United Nations Office on Drugs and Crime & Financial Action Task Force. (2009). Study on Money Laundering, Proceeds of Crime and Transparency of Beneficial Ownership. ONUDC.

Vitali, S., Glattfelder, J. B., y Battiston, S. (2011). The network of global corporate control. PLoS ONE, 6(10), e25995. https://doi.org/10.1371/journal.pone.0025995

Weinbaum, C., Berner, S., & McClintock, B. (2017). SIGINT for anyone: The growing availability of signals intelligence in the public domain (PE-273-OSD). RAND Corporation. https://www.rand.org/pubs/perspectives/PE273.html

Westermeier, C. (2023). From flows towards updates: Security regimes and changing technologies for financial surveillance. Review of International Studies, 49(4), 615–636. https://doi.org/10.1017/S0260210522000493

Zola, F., Medina, J. A., Venturi, A., y Orduna, R. (2025). Topological Analysis of Mixer Activities in the Bitcoin Network. arXiv. https://doi.org/10.48550/arXiv.2504.11924

Zucman, G. (2015). La riqueza oculta de las naciones. Pasado y Presente.